EEUU detecta malware dirigido a industria energética

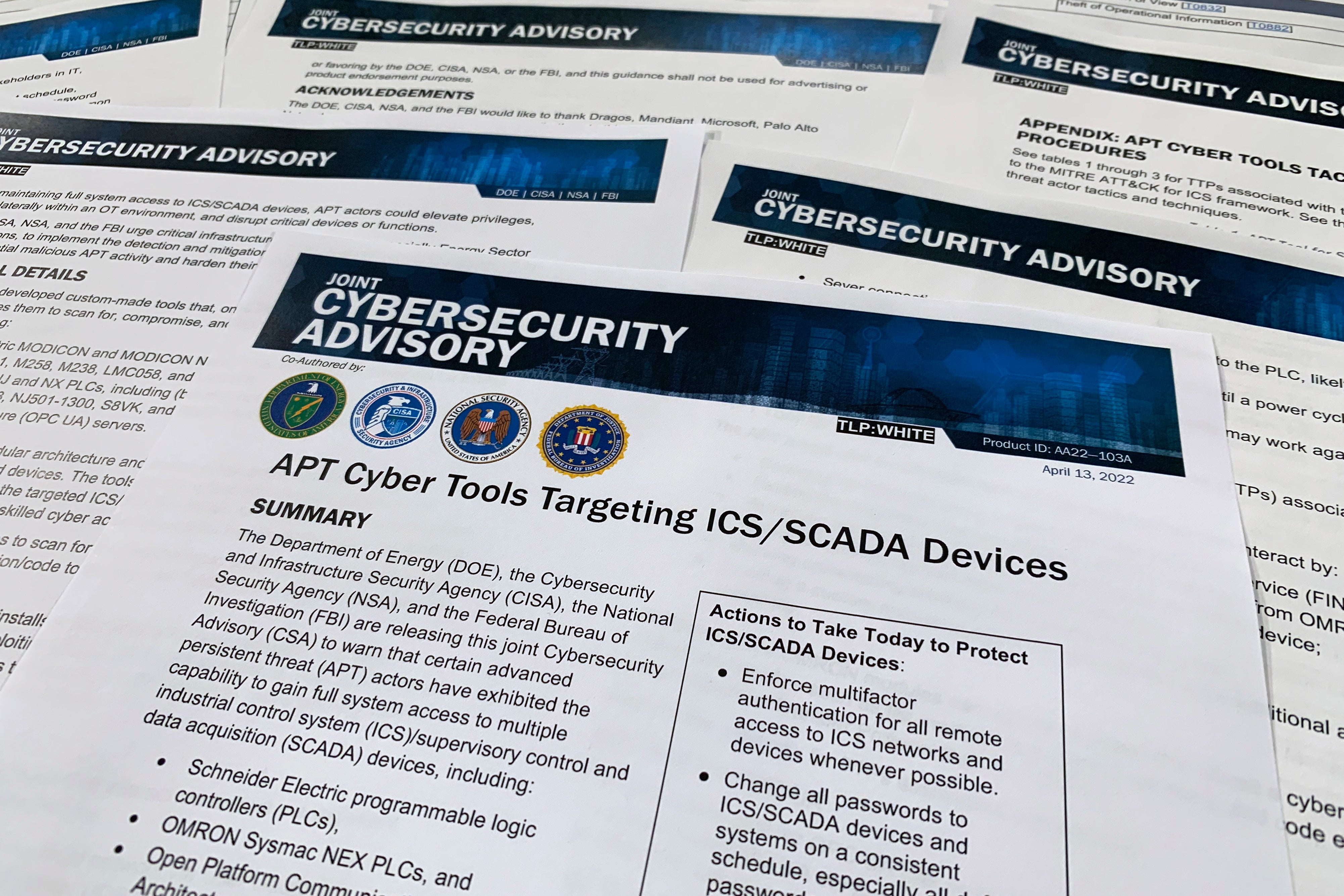

Varias agencias gubernamentales de Estados Unidos emiten una alerta conjunta en la que advierten del descubrimiento de un conjunto de herramientas cibernéticas maliciosas creadas por entidades no identificadas que son capaces de sabotear el sector energético y otras industrias cruciales

Varias agencias gubernamentales de Estados Unidos emitieron el miércoles una alerta conjunta en la que advertían del descubrimiento de un conjunto de herramientas cibernéticas maliciosas creadas por entidades no identificadas que son capaces de sabotear el sector energético y otras industrias cruciales.

La alerta pública de los departamentos de Energía y Seguridad Nacional, el FBI y la Agencia de Seguridad Nacional no identifica a las entidades ni ofrece detalles sobre el hallazgo. Pero sus socios del sector privado en materia de ciberseguridad afirmaron que la evidencia indica que Rusia está detrás de las herramientas de alteración de los sistemas de control industrial, y que éstas estaban configuradas para dirigirse inicialmente a empresas energéticas norteamericanas.

Una de las empresas de ciberseguridad implicadas, Mandiant, calificó las herramientas de “excepcionalmente raras y peligrosas”.

En un informe, calificó la funcionalidad de las herramientas de “congruente con el malware utilizado en anteriores ataques físicos de Rusia”, aunque reconoció que las pruebas que las relacionan con Moscú son “en gran medida circunstanciales”.

El director general de otro socio gubernamental, Robert M. Lee, de Dragos, coincidió en que es casi seguro que una entidad estatal elaboró el malware, el cual, según dijo, estaba configurado para dirigirse inicialmente a sitios de gas natural licuado y energía eléctrica en Norteamérica.

Lee remitió las preguntas sobre la identidad del actor estatal al gobierno de Estados Unidos y no quiso explicar cómo se descubrió el malware, aparte de decir que se detectó “antes de que se intentara el ataque”.

“En realidad estamos un paso adelante del adversario. No queremos que entiendan en qué han metido la pata”, dijo Lee. “Gran victoria”.

La Agencia de Ciberseguridad y Seguridad de la Infraestructura (CISA), que publicó la alerta, declinó identificar al autor de la amenaza.

El gobierno de Estados Unidos ha advertido a las industrias de infraestructura crítica que se preparen para posibles ciberataques de Rusia como represalia por las severas sanciones económicas impuestas a Moscú a raíz de la invasión a Ucrania el 24 de febrero.

Los funcionarios han dicho que el interés de los hackers rusos en el sector energético de Estados Unidos es particularmente alto, y la CISA instó el miércoles en un comunicado a tener especialmente en cuenta las medidas de mitigación recomendadas en la alerta. El mes pasado, el FBI emitió una alerta en la que decía que los hackers rusos habían escaneado al menos cinco empresas energéticas no identificadas en busca de vulnerabilidades.

Lee dijo que el malware fue “diseñado para ser un marco para ir tras muchos tipos de industrias y ser aprovechado múltiples veces. Basándonos en su configuración, los objetivos iniciales serían el GNL y la electricidad en Norteamérica”.

Mandiant dijo que el malware podría ser utilizado para apagar la maquinaria crítica, sabotear los procesos industriales y desactivar los controladores de seguridad, lo que lleva a la destrucción física de la maquinaria, lo que podría conducir a la pérdida de vidas humanas. Comparó las herramientas con Triton, el malware rastreado a un instituto de investigación del gobierno ruso que se usó contra sistemas de seguridad críticos y forzó dos veces el cierre de emergencia de una refinería de petróleo saudí en 2017, y con Industroyer, el malware que los hackers militares rusos usaron el año anterior para desencadenar un corte de energía en Ucrania.

Lee dijo que el malware recién descubierto, apodado Pipedream, es el séptimo software malicioso de este tipo que se identifica y que está diseñado para atacar los sistemas de control industrial.

Lee dijo que Dragos, que se especializa en la protección de sistemas de control industrial, identificó y analizó su capacidad a principios de 2022 como parte de su investigación comercial normal y en colaboración con socios.

No quiso ofrecer más detalles. Además de Dragos y Mandiant, la alerta del gobierno estadounidense ofrece el agradecimiento a Microsoft, Palo Alto Networks y Schneider Electric por sus contribuciones.

___

El periodista de The Associated Press Alan Suderman contribuyó desde Richmond, Virginia.