El FBI atribuye el ciberataque del Colonial Pipeline al grupo de hackers DarkSide

“Seguimos trabajando con la empresa y nuestros socios gubernamentales en la investigación”, dice el FBI

El FBI ha acusado a un misterioso grupo de hackers llamado DarkSide de estar detrás del ciberataque en un oleoducto clave en los EE. UU.

“El FBI confirma que el software maligno de Darkside es responsable del ataque de las redes del Colonial Pipeline. Seguimos trabajando con la empresa y nuestros socios gubernamentales en la investigación”, dijo la agencia de aplicación de la ley en un comunicado el lunes.

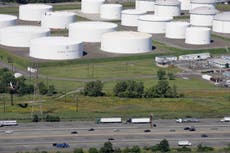

Colonial Pipeline opera una de las piezas de infraestructura más importantes de los Estados Unidos: un sistema de tuberías de 5.500 millas de largo que se extiende entre Texas y Nueva York.

Los primeros informes sobre el ciberataque lo identificaron con el grupo de hackers DarkSide, que aparentemente tomó 100 GB de datos de la compañía en solo un par de horas y bloqueó gran parte de su sistema informático antes de amenazar con filtrar los datos robados a menos que se pagara un rescate.

El FBI ha estado investigando DarkSide desde octubre, según la asesora adjunta de seguridad nacional para tecnologías cibernéticas y emergentes, Anne Neuberger.

Neuberger no dijo si Colonial había pagado un rescate al grupo, y dijo a los periodistas el lunes: “Colonial es una empresa privada y diferiremos la información sobre su decisión de pagarles un rescate".

Colonial Pipeline no ha dicho específicamente cuánto daño causó el ataque, pero en un comunicado el domingo explicó que una vez que estableció que un ciberataque estaba en marcha, "desconectó proactivamente ciertos sistemas para contener la amenaza", una medida que "detuvo temporalmente todas las operaciones del oleoducto y afectaron algunos de nuestros sistemas de TI”.

Esto está lejos del primer ataque lanzado por el grupo DarkSide, un grupo de ciberdelincuencia relativamente nuevo que se ha hecho un nombre en el último año.

Según la firma de ciberseguridad Varonis, desde agosto de 2020, DarkSide se ha hecho conocido por el sigilo y la profesionalidad con la que lleva a cabo sus campañas de ransomware "altamente dirigidas", así como por su "profundo conocimiento de la infraestructura de sus víctimas, las tecnologías de seguridad y debilidades".

La firma dice que el conocimiento sugiere, pero no prueba, que entre los piratas informáticos del grupo se encuentran exprofesionales de seguridad de TI.

También es notable, dice Varonis, la inclinación rusa del grupo. “Nuestra ingeniería inversa”, dice, “reveló que el malware de Darkside comprobará la configuración del idioma del dispositivo para asegurarse de que no ataque a las organizaciones con sede en Rusia. También han respondido en foros de preguntas y respuestas en ruso y están reclutando activamente socios de habla rusa".

Si las declaraciones que el grupo ha emitido indirectamente deben tomarse al pie de la letra, esta afinidad por la rusósfera no implica un motivo político. En un comunicado transmitido a CNBC por otra firma de ciberseguridad después del ataque colonial, afirmó no tener una agenda en particular en ese frente.

“Somos apolíticos, no participamos de la geopolítica, no necesitamos atarnos a un gobierno definido y buscar nuestros motivos”, afirma el comunicado. “Nuestro objetivo es ganar dinero y no crear problemas para la sociedad. A partir de hoy, introducimos (sic) la moderación y comprobamos cada empresa que nuestros socios quieren cifrar para evitar consecuencias sociales en el futuro".

No está claro quiénes son estos "socios", pero DarkSide no es el único que ofrece ciberataques a pedido. Cuando el grupo se "lanzó" el año pasado, Wired informó que "el ciberataque se ha vuelto corporativo", que si bien el grupo no está haciendo nada nuevo en términos técnicos o tácticos, se destaca por su enfoque de zanahoria y palo de bloquear simultáneamente, hasta los sistemas y la incautación de datos para mantener como rehenes con la amenaza de exposición.

Desde el principio, DarkSide ha manejado su reputación con declaraciones sensatas y casi amigables difundidas a través de su sitio en la web oscura. Además de explicar su razón de ser, motivos y método, el grupo traza líneas públicas sobre a quién se dirigirá y a quién no, con organizaciones médicas, educativas y sin fines de lucro supuestamente a salvo.

Sin embargo, en su comunicado de prensa inicial, informado por primera vez por Bleeping Computer, también dijo que no perseguiría al "sector gubernamental", lo que plantea la pregunta de por qué ha atacado a Colonial Pipeline ahora. Si bien es claramente una empresa del sector privado, Colonial opera una infraestructura vital para las necesidades energéticas de una gran parte del este de los EE. UU., y el ataque de DarkSide lo obligó a cerrar algunos de esos sistemas.

No se espera que el impacto de ese cierre afecte a todos los estadounidenses, siempre que las operaciones puedan reanudarse en unos pocos días. Eso puede indicar un grado de cálculo de riesgo por parte de DarkSide, algo que sería compatible con sus operaciones anteriores. Sin embargo, el impacto real del ataque puede ser recordarle al gobierno y al sector privado de los Estados Unidos cuán vulnerable es realmente la infraestructura de la nación en el frente cibernético.